fr

fr  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Deutsch

Deutsch  Українська

Українська  Português

Português  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

Indonesia  Polski

Polski Il existe de nombreuses méthodes pour dissimuler son adresse IP, chacune ayant ses propres avantages et convenant à des besoins de sécurité différents. Des VPN et proxies au réseau TOR, plus complexe, ces techniques offrent différents niveaux de protection et d'anonymat. Cet article explore les méthodes les plus efficaces disponibles en 2025 pour dissimuler votre adresse IP, ce qui vous permet d'éviter d'être repéré et de vous protéger contre les menaces potentielles en ligne.

Une adresse IP est une chaîne unique de chiffres séparés par des points (IPv4) ou des deux points (IPv6) qui identifie chaque ordinateur, smartphone, tablette ou autre appareil connecté à l'internet ou à un réseau local. Les adresses IPv4, comme 192.168.1.1, et les adresses IPv6, comme 2001:0db8:85a3:0000:0000:8a2e:0370:7334, sont les deux principaux types d'adresses IP. Ces adresses sont attribuées aux appareils par les fournisseurs de services internet lorsqu'ils se connectent à l'internet. Les appareils utilisent leur adresse IP pour envoyer et recevoir des données, ce qui facilite les activités en ligne telles que le chargement de pages web, l'envoi de courriels et la diffusion de vidéos.

À partir d'une adresse IP telle que 123.45.67.89, vous pouvez obtenir plusieurs informations utiles à l'aide d'outils et de services spécialisés :

Une analyse plus approfondie d'une adresse IP, y compris l'examen des cookies associés, pourrait révéler des données plus détaillées sur l'utilisateur, telles que les profils de médias sociaux, les spécifications du matériel, comme les détails de la carte vidéo, les services financiers utilisés et les plates-formes en ligne préférées.

Cette multitude d'informations personnelles accessibles par le biais d'une adresse IP est la raison pour laquelle de nombreuses personnes cherchent à masquer leur adresse IP. Ils cherchent à renforcer leur anonymat en ligne, à réduire le suivi et le profilage ciblés à des fins publicitaires, à sécuriser leurs données contre d'éventuelles cybermenaces et à accéder à des contenus soumis à des restrictions géographiques.

Voici cinq méthodes courantes pour dissimuler votre adresse IP, chacune offrant des avantages et des niveaux de confidentialité différents:

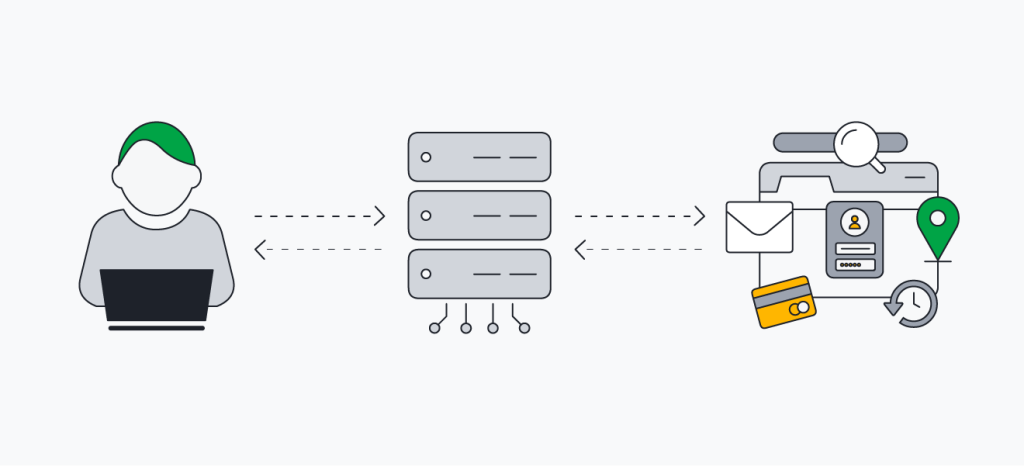

L'utilisation d'un serveur proxy consiste à acheminer vos requêtes internet via un serveur intermédiaire, qui transmet ensuite ces requêtes à leur destination finale. Cela signifie que le site web ou le service auquel vous accédez voit l'adresse IP du serveur proxy au lieu de la vôtre. Cette méthode est particulièrement utile pour préserver l'anonymat en ligne, contourner les restrictions géographiques ou gérer plusieurs comptes sur des plateformes telles qu'Amazon, Instagram, YouTube et autres, où l'utilisation de plusieurs comptes à partir d'une seule adresse IP peut entraîner l'interdiction de comptes.

Les proxys peuvent également améliorer la vitesse de navigation en mettant en cache les données des sites web fréquemment visités, réduisant ainsi les temps de chargement. Ils sont également utilisés par les organisations pour contrôler et restreindre l'accès à l'internet, en veillant à ce que les employés ou les utilisateurs du réseau ne puissent accéder qu'au contenu approprié.

Pour les tâches nécessitant des capacités avancées, telles que le web scraping, la surveillance du référencement ou les tests de logiciels, l'utilisation de proxys multiples ou dynamiques est bénéfique. Les proxys dynamiques, qui changent régulièrement d'adresse IP, sont particulièrement efficaces pour échapper à la détection des systèmes anti-fraude et pour résoudre les captchas, ce qui améliore l'efficacité du traitement des données volumineuses.

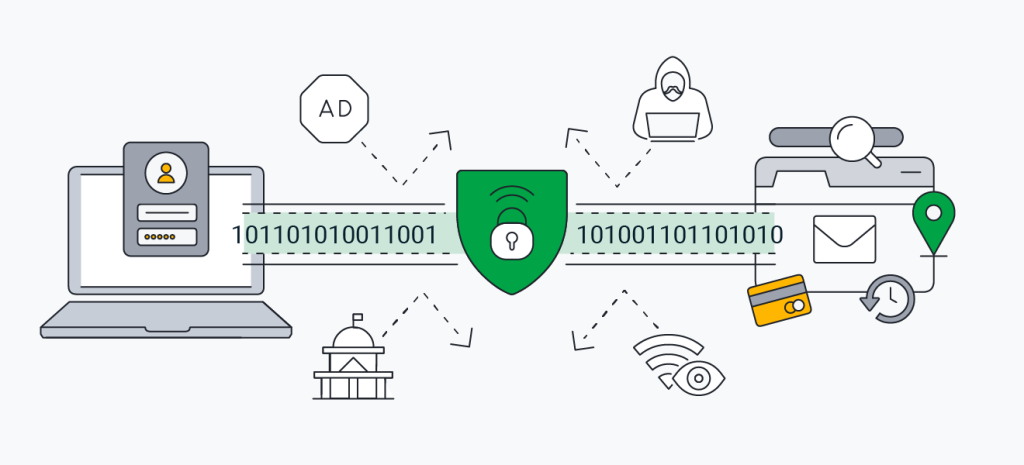

Un VPN (Virtual Private Network) renforce votre confidentialité et votre sécurité sur internet en cryptant toutes vos transmissions de données, contrairement aux proxys qui ne font que rediriger votre trafic internet. La connexion à un serveur VPN attribue une nouvelle adresse IP, ce qui renforce la protection de la vie privée en masquant votre adresse IP et votre emplacement réels. Ce cryptage rend vos activités en ligne incompréhensibles pour les tiers, y compris votre fournisseur d'accès à Internet et les pirates informatiques potentiels.

Si les VPN offrent davantage d'anonymat et de sécurité, ils peuvent réduire les vitesses de connexion et sont généralement plus coûteux que les proxys. En outre, les VPN manquent de la flexibilité offerte par les proxys ; ils ne permettent pas de contrôles de routage spécifiques où seules certaines applications ou certains domaines utilisent un serveur intermédiaire, laissant les autres connexions directes.

TOR, ou The Onion Router, offre un niveau élevé d'anonymat en ligne grâce à un réseau complexe de nœuds de relais. Ce réseau chiffre plusieurs fois les données de l'utilisateur et les achemine à travers au moins trois nœuds : le nœud d'entrée, qui connaît l'adresse de l'expéditeur mais pas la destination ; les nœuds intermédiaires, qui ne connaissent que les adresses des nœuds précédents et suivants ; et le nœud de sortie, qui connaît l'adresse de destination mais pas l'identité de l'expéditeur. Cette structure garantit qu'aucun nœud ne dispose de suffisamment d'informations pour retracer le chemin complet des données.

Bien que TOR soit excellent pour la protection de la vie privée, son utilisation ralentit considérablement la vitesse de l'internet en raison de l'élaboration du processus de routage et de cryptage. En outre, l'affectation aléatoire des nœuds de sortie de TOR peut le rendre inefficace pour contourner les restrictions géographiques, car il ne garantit pas une connexion à partir d'une région spécifique.

La configuration de TOR est plus complexe que l'utilisation d'outils de protection de la vie privée plus simples, tels que les VPN ou les proxys, et nécessite davantage de connaissances techniques et d'efforts. Cela le rend moins accessible aux utilisateurs occasionnels qui préfèrent des solutions plus faciles à utiliser pour améliorer la confidentialité et la sécurité en ligne.

L'utilisation des réseaux mobiles est un moyen rapide de changer d'adresse IP, car chaque reconnexion ou déplacement entre différentes stations de base cellulaires attribue une nouvelle adresse IP à votre appareil. Cette caractéristique inhérente à la connectivité mobile en fait un outil utile pour renforcer l'anonymat en ligne.

Les serveurs proxy mobiles étendent ces capacités, en permettant aux utilisateurs de sélectionner des adresses IP de différents pays et opérateurs de téléphonie mobile. Cela permet de mieux contrôler sa présence en ligne et offre des avantages tels que le filtrage du trafic et l'amélioration de la confidentialité. Les proxys mobiles sont très appréciés par diverses plateformes en ligne, ce qui réduit la probabilité de rencontrer des blocages ou des captchas, les rendant particulièrement utiles pour des activités telles que la gestion des comptes de médias sociaux ou les opérations de référencement.

Toutefois, le principal inconvénient des réseaux mobiles est leur vitesse relativement faible par rapport aux connexions câblées. Cela peut avoir une incidence sur les tâches nécessitant une grande largeur de bande, telles que la diffusion de vidéos ou le téléchargement de fichiers volumineux, ce qui rend les réseaux mobiles moins adaptés à ces utilisations exigeantes.

L'utilisation d'un réseau Wi-Fi gratuit dans des lieux tels que des restaurants, des arrêts de transports publics, des gares ou des hôpitaux est une autre méthode pour masquer votre adresse IP. Toutefois, il faut se méfier des réseaux Wi-Fi publics, car ils manquent souvent de sécurité, ce qui expose les utilisateurs au piratage et à l'interception des données. Les réseaux Wi-Fi publics peuvent modifier temporairement vos adresses IP privées pour éviter le suivi, mais il est conseillé d'éviter de saisir des informations personnelles ou d'accéder à des services bancaires en ligne sur ces réseaux.

Masquer son adresse IP peut aider les entreprises à éviter les blocages d'accès aux services, à réduire le risque d'attaques DDoS et à renforcer la sécurité de l'infrastructure. Les serveurs mandataires inversés (reverse proxy) permettent de résoudre ces problèmes. Agissant comme des intermédiaires entre les clients et le site web ou l'application de l'entreprise, les proxys inversés protègent contre les attaques potentielles d'intrus et répartissent le trafic entrant sur plusieurs serveurs afin d'équilibrer la charge. Cette répartition permet d'éviter les surcharges de serveurs et d'améliorer considérablement les performances du système.

Pour en savoir plus sur le fonctionnement, les caractéristiques et les avantages des serveurs mandataires inversés, continuez à lire cet article.

Cacher son adresse IP est légal, mais il est essentiel d'être conscient des limites et des conséquences potentielles associées aux différentes méthodes d'anonymat. Les fournisseurs d'accès à Internet (FAI) peuvent restreindre l'utilisation des VPN et les sites web peuvent réduire les fonctionnalités pour les utilisateurs qui se connectent par l'intermédiaire de serveurs proxy publics. Toutefois, les serveurs proxy payants ne sont généralement pas soumis à ces restrictions.

De plus, certains pays ont des lois spécifiques concernant l'utilisation des VPN. Par exemple, les VPN sont totalement interdits en Corée du Nord, à Oman et en Irak. En Chine, l'utilisation des VPN est fortement réglementée, la plupart des services VPN étrangers étant bloqués; seules les organisations approuvées par le gouvernement peuvent légalement utiliser des VPN.

Pour éviter les problèmes juridiques et garantir une utilisation sûre de l'internet, il est important que les utilisateurs comprennent bien les lois locales et les politiques des fournisseurs d'accès avant d'utiliser un service VPN ou d'autres méthodes pour masquer leur adresse IP.

Pour garantir efficacement le masquage de votre adresse IP, vous pouvez utiliser plusieurs méthodes :

Si votre adresse IP reste inchangée, cela peut signifier que le serveur proxy ou VPN ne fonctionne pas correctement ou que la connexion n'a pas été établie. Vérifiez vos paramètres de connexion et réessayez si nécessaire.

En 2025, il existe de nombreuses méthodes pour dissimuler son adresse IP, chacune offrant un degré d'anonymat plus ou moins élevé. Le choix de la méthode doit correspondre à vos besoins et objectifs en matière de protection de la vie privée. Les serveurs mandataires sont accessibles et offrent un niveau de confidentialité raisonnable pour un usage général. Les VPN renforcent la sécurité grâce au cryptage des données, mais ils peuvent réduire la vitesse de connexion. TOR offre l'anonymat le plus élevé, mais ralentit considérablement la connexion et ne convient pas à toutes les utilisations. Les réseaux mobiles sont limités en termes de vitesse et ne sont peut-être pas idéaux pour toutes les tâches, tandis que le Wi-Fi public est rapide mais risqué pour les activités sensibles.

Commentaires: 0