ua

ua  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Deutsch

Deutsch  Português

Português  Français

Français  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

Indonesia  Polski

Polski ReCaptcha це реалізація CAPTCHA від компанії Google. Являє собою тест, який використовується для того, щоб визначити, хто надсилає запит на сайт: реальна людина чи бот. Порівняно з іншими видами капчі, ReCaptcha використовує вдосконалені та складніші алгоритми для аналізу й перевірки користувачів.

Приклади, який вигляд може мати стандартна капча:

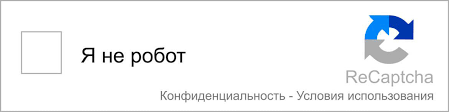

Поширений варіант ReCaptcha:

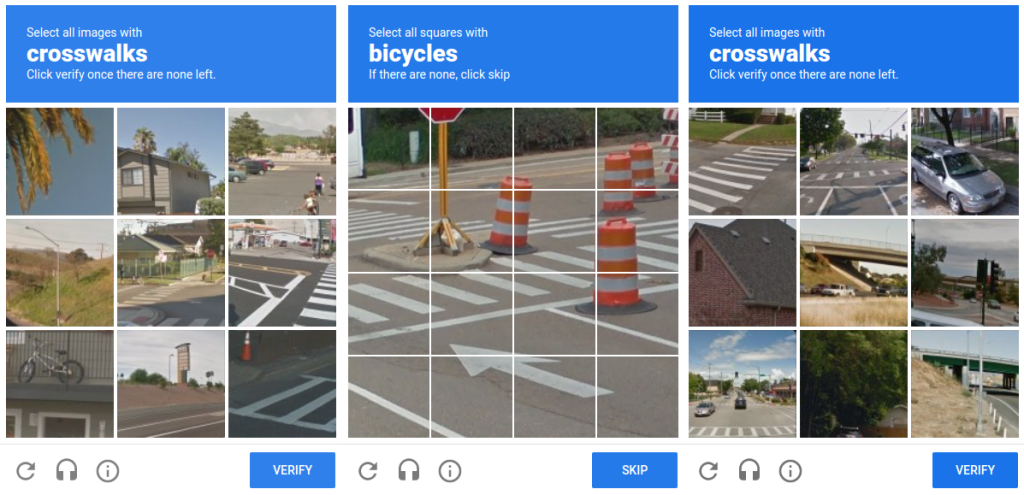

Після відмітки чек-боксу сайт може стати доступним одразу, але в деяких випадках з'являється вікно з додатковою перевіркою, яке має такий вигляд:

ReCaptcha є частиною системи безпеки веб-сайтів і використовується як захист від автоматизованих атак. Кілька прикладів реалізації технології ReCaptcha у веб-розробці:

Технологія відіграє важливу роль в інтернет-мережі, оскільки захищає сайти від спаму та небажаних автоматичних дій, наприклад, таких як реєстрація фальшивих акаунтів, масових відправлень запитів через форми зворотного зв'язку та коментарі. Крім того, вона захищає сайт від ботів, які можуть намагатися здійснити злом акаунтів користувачів, завдяки чому забезпечує безпеку конфіденційних даних клієнтів сайту.

ReCaptcha використовує різні методи для того, щоб визначати підозрілу поведінку користувача на сайті. До них можна віднести аналіз призначеної для користувача взаємодії з сайтом, наприклад, моніторинг швидкості введення тексту в полях даних, рухів миші, часу, проведеного на сторінці, та інших параметрів. Крім того, технологія передбачає проведення статистичного аналізу показників активності, наприклад, частоти запитів, а також аналізу мережевого трафіку, включно з IP-адресами, які використовуються для доступу до сайту.

Розглянемо алгоритм, як працює ReCaptcha:

Для аналізу відповідей ReCaptcha використовує алгоритми машинного навчання, а також проводить статистичний аналіз, щоб порівнювати відповіді, отримані в поточному сеансі, з попередніми.

З огляду на принцип роботи ReCaptcha і методи, за якими технологія визначає дії користувача на сайті як підозрілі, можна виокремити кілька поширених причин її появи. До них належать підозрілий Fingerprint користувача, підвищена кількість запитів, не характерна для звичайної людини, і шкідливі дії на сайті.

Fingerprint - цифровий відбиток браузера, в якому зібрано ідентифікаційну інформацію, що містить дані про сам браузер і пристрій, на якому його встановлено. До нього входять такі параметри, як:

Існує кілька видів HTTP-заголовків, які передаються на кінцевий сервер під час кожного запиту і перевіряються системами безпеки. Деякі з них:

Під час використання ботів для автоматизації дій на сайті, перераховані заголовки можуть містити некоректну інформацію, що рідко зустрічається, або залишатися порожніми, що робить такий браузерний відбиток підозрілим.

Крім того, система безпеки сайту аналізує і місце розташування користувача за його IP-адресою. Якщо при цьому визначається локація, не пов'язана з конкретним провайдером інтернету, або не збігається з місцем розташування, яке використовувалося для попередніх сесій, сайт може вимагати рішення ReCaptcha. Також, технологія може визначати IP-адреси, які асоціюються з відомими VPN, і мати власні чорні списки певних діапазонів IP-адрес. З метою запобігання доступу через анонімізатори та захисту від несанкціонованого доступу, виникає капча.

Аб'юз трафіку - комплекс маніпуляцій, спрямованих на спотворення статистики веб-сайту і порушення його роботи. Наведемо як приклад кілька дій, які належать до аб'юзу:

Подібні практики використовуються для того, щоб завдати ресурсу шкоди з метою отримання власної вигоди. Наприклад, під час перенаправлення трафіку особисті дані користувачів можуть бути отримані незаконно, а подальше їхнє використання з несанкціонованою метою завдасть шкоди репутації веб-сайту. Під час використання клікботів зловмисник може збільшити витрати власників сайту на рекламу або отримати нечесним шляхом прибуток за кліки.

Поява ReCaptcha в такому разі є відповіддю на аб'юз з метою обмеження активності ботів. Технологія запобігає деяким формам аб'юзу трафіку і може ускладнити виконання автоматизованих атак, бо боти або скрипти не завжди можуть розпізнавати і проходити перевірку капчі. Варто також зазначити, що однієї технології ReCaptcha для боротьби з аб'юзом трафіку недостатньо, тому її часто застосовують у поєднанні з іншими методами гарантування безпеки, як-от аналіз поведінки користувача або системи виявлення вторгнень.

Низка дій, які проводяться на веб-сайті та завантажують сервер надсиланням великої кількості запитів. До них можна віднести:

У таких випадках, ReCaptcha працює як обмеження великої кількості запитів. Її поява ускладнює подальші автоматизовані дії, внаслідок чого запитів стає менше.

З огляду на особливості та принцип роботи технології ReCaptcha, обійти її можна, насамперед, змінивши свій цифровий слід у мережі. Щоб вирішувати капчу також можна використовувати спеціальні сервіси, які інтегруються в ПЗ і роблять це автоматично. Найкращий результат досягається, якщо комбінувати кілька способів.

Якщо капча з'являється під час використання сервісів Google, наприклад, Google Пошук, Google Академія або YouTube, для її обходу найчастіше достатньо авторизуватися у своєму акаунті. Google може використовувати інформацію про акаунт користувача та його активність, щоб визначити, реальна це людина чи бот. Також це спрацює з веб-сайтами, що підтримують Гугл-авторизацію.

Однак, у низці випадків, коли від авторизованого користувача надходить надто багато запитів або за ним фіксується інша підозріла активність, ReCaptcha може з'являтися, щоб веб-ресурс упевнився в реальності користувача.

Для вирішення ReCaptcha можна використовувати спеціалізовані сервіси, які інтегруються в програмне забезпечення користувача і надають API для автоматичного вирішення капчі. Також вони можуть бути представлені у вигляді плагінів у браузері. Однак такі сервіси не сприяють більш рідкісній появі ReCaptcha і можуть використовуватися тільки як додатковий інструмент у випадках, якщо інших методів було недостатньо, щоб уникнути капчі.

На ринку існує велика кількість сервісів, що надають функціонал для автоматизованого вирішення капчі. Частина з них повністю побудована на мануальному розв'язанні, інша частина передбачає комбінацію штучного інтелекту і людської перевірки, що забезпечує більш швидкий результат. Розглянемо три найпопулярніші сервіси для вирішення ReCaptcha.

Цей сервіс працює за принципом ручного вирішення капчі, дає змогу розв'язувати всі наявні на даний момент капчі від Google і розпізнає їх на будь-яких сайтах. Обхід капчі здійснюється шляхом інтеграції API сервісу.

Формат оплати в сервісі 2Captcha - за вирішені капчі. Вартість - 1,00 € за 1 000 розпізнаних капч. За запевненнями розробників сервісу, середня швидкість вирішення стандартної капчі - 6 секунд.

DeathbyCAPTCHA також можна інтегрувати у веб-додаток або програмне забезпечення за допомогою API. Сервіс працює за гібридною схемою, використовуючи систему оптичного розпізнавання символів і ручне рішення. Розробник заявляє точність рішення 90% із середнім часом відповіді від 8 до 10 секунд. Крім цього, у сервісу є особлива послуга, що забезпечує 100% точність при вирішенні капчі. У разі її активації, завдання надсилатиметься 3 різним співробітникам, щоб результат був максимально точним.

Вартість варіюється залежно від типу розв'язуваних капч. Актуальний прайс для ReCaptcha - $2,89 за 1 000 правильно вирішених капч. Користувачі не платять за ті завдання, які не були вирішені.

Цей сервіс є повністю автоматизованим і використовує алгоритми штучного інтелекту для розв'язання капч. Ефективність під час розв'язання ReCaptcha сягає понад 90%. AZcaptcha пропонує кілька пакетів, частина з яких містить необмежене розв'язання капч протягом оплаченого періоду. Вартість починається від $1 за 1000 вирішених капч від Google.

Ще однією особливістю сервісу є наявність розширень для Google Chrome і FireFox, за допомогою яких можна автоматизувати вирішення капч під час інтернет-серфінгу.

З огляду на те, що авторизація в Google акаунт працює не на всіх сайтах, а сервіси з розв'язання капчі допомагають тільки розв'язати проблему, а не уникнути її, більш доцільним варіантом обходу ReCaptcha стануть антидетектор-браузери та проксі-сервери.

Антидетект-браузери спеціально створені для того, щоб унеможливити відстеження даних реального користувача в мережі. Їх використовують у різних сферах, як-от SEO-оптимізація, SMM-маркетинг, E-комерція, де для ефективного виконання завдань потрібне створення кількох акаунтів і можливість роботи з ними в одному робочому вікні.

Антидетект-браузери мають особливі можливості, які дають змогу налаштовувати автоматизовані дії таким чином, щоб обійти капчу і знизити ризик блокування користувача:

Можна виділити 5 найпопулярніших антидетект-браузерів із широким функціоналом для зміни свого цифрового відбитка, що дають змогу ефективно обходити капчу.

Браузер містить функціонал спеціально для командної роботи, завдяки чому дає змогу створювати велику кількість браузерних профілів і налаштовувати для кожного з них власний цифровий відбиток. Крім того, прямо в браузері є можливість створювати скрипти автоматизації повторюваних дій, що дає змогу зменшити кількість рутинної ручної роботи.

Dolphin {Anty} пропонує широку базу реальних фінгерпринтів, завдяки чому при його використанні значно знижується ризик виникнення капчі. Це дає змогу уникати асоціації профілів, створених і функціонуючих в одному робочому просторі.

Антидетект-браузер містить кілька ключових особливостей, серед яких наявність можливості швидкого створення разових профілів. Це браузерні профілі, які видаляються відразу після закриття Multilogin, і підходять для виконання тимчасових коротких завдань.

Крім цього, у браузері передбачено функціонал автоматичного вимкнення небезпечних плагінів, через які може статися витік реальних даних користувача. Під час налаштування проксі, Multilogin зчитує його параметри і застосовує відповідні значення автоматично, включно з мовами браузера, часовим поясом і геолокацією. Також у браузері є "CookieRobot", який сканує сайти і збирає файли cookie автоматично.

У сукупності всі ці можливості дають змогу створити правдоподібний фінгерпринт, що згодом знижує частоту виникнення капчі.

Антидетект-браузер має кілька відмінних особливостей, серед яких наявність веб-версії, що дає змогу запускати і редагувати профілі на хмарному сервері, а також мобільний додаток для Android.

Також у GoLogin є зручна функція "Warpcore", корисна насамперед для командної роботи. Це рішення дає змогу запускати профілі з різними версіями браузера Orbita і відповідною версією браузерного движка. Усі невідповідності ядра браузера під час роботи в команді будуть усунуті, навіть якщо її члени використовують різні версії GoLogin і Orbita, що дає змогу уникати виявлення акаунтів, виникнення капчі через підозрілий фінгерпринт, і блокувань.

Для створення реалістичного фінгерпринта браузера, який не провокуватиме виникнення капчі, в AdsPower передбачено кілька корисних функцій, включно з:

В антидетект-браузері можна виконати детальні налаштування фінгерпринта для окремих профілів, що забезпечує ефективне уникнення капчі.

Incogniton підходить як для командної роботи, так і для самостійного використання. Браузер надає користувачам функцію "Cookie Collector" для збору файлів кукі в автоматичному режимі, а також широкий перелік налаштувань фінгерпринта. Для роботи передбачено два вбудованих браузери: Sun Browser на базі Chromium і Flower Browser на рушії Firefox.

Однією з цікавих опцій браузера є функція OCR, інтегрована в Incogniton. З її допомогою користувачі можуть легко скопіювати текст із зображення, і потім вставити його як текст.

Усі антидетект-браузери пропонують кілька тарифів із різними можливостями для роботи. Розглянемо їх докладніше в порівняльній таблиці.

| Назва браузера | Тарифи | Вартість на місяць | Максимальна кількість браузерних профілів | Можливість роботи в команді |

|---|---|---|---|---|

| Dolphin {Anty} | Free | $0 | 10 | Ні |

| Base | $89 | 100 | Так, за доплату $10 за 1 користувача | |

| Team | $159 | 300 | Так, за доплату $20 за 1 користувача | |

| Enterprise | $299 | 10 000 Додатково є можливість встановити кастомну кількість | Так, за доплату $25 за 1 користувача | |

| Multilogin | Solo | €99 | 100 | Ні |

| Team | €199 | 300 | Так, 3 учасники | |

| Scale | €399 | 1 000 |

Так, 7 учасників |

|

| Custom | Залежить від обраних можливостей | Понад 1 000 | Так, понад 7 учасників | |

| GoLogin | Professional | $24 | 100 | Ні |

| Business | $49 | 300 | Так, 10 учасників | |

| Enterprise | $99 | 1 000 | Так, 20 учасників | |

| Custom | $149 | 10 000 | Так, 100 учасників | |

| AdsPower | Free | $0 | 5 | Ні |

| Base | Від $5.4 | Від 10 | Так, можливість вибору кастомної кількості | |

| Pro | Від $30 | Від 100 | Так, можливість вибору кастомної кількості | |

| Custom | Залежить від обраних можливостей | Понад 10 000 | Так, можливість вибору кастомної кількості | |

| Incogniton | Starter | $0 | 10 | Ні |

| Entrepreneur | $29.99 | 50 | Ні | |

| Professional | $79.99 | 150 | Так, 3 учасники | |

| Multinational | $149.99 | 500 | Так, 10 учасників |

Проксі-сервер може допомогти в обході капчі, оскільки приховує реальну IP-адресу під час надсилання запиту. Це особливо корисно для таких дій, як, наприклад, парсинг даних або викуп товарів в онлайн-магазинах. Для цих цілей використовується спеціальне ПЗ - скрапери і снікерботи, які під час своєї роботи надсилають велику кількість запитів на кінцеві сервери, що і стає причиною появи ReCaptcha.

Інтегрувавши проксі в таке ПЗ, користувач може виключити або знизити частоту появи капчі. Але важливо враховувати, що для ефективної роботи у проксі має бути ротація - процес зміни IP-адреси, або наявність пулу статичних серверів. У такому разі за однією IP-адресою не фіксуватиметься надмірно висока активність, і вона не визначатиметься системою безпеки веб-ресурсу як підозріла. У цьому контексті варто згадати дві основні категорії проксі-серверів: статичні та динамічні, і розглянути їх докладніше.

Статичні проксі - постійні IP-адреси, які не змінюються, поки користувач сам не змінить конфігурацію або не вимкне їх. Також налаштувати ротацію таких проксі можна мануально в спеціальному софті, наприклад, такий функціонал пропонують снікерботи, антидетект-браузери, скрапери. У цьому разі користувачеві необхідно закупити пул IP-адрес, завантажити їх у ПЗ і налаштувати часовий інтервал для зміни.

До цієї категорії належать такі типи проксі:

Слід зазначити, що вони не однаково добре підходять для обходу капчі, що пов'язано з їхньою приналежністю.

Датацентр-проксі IPv4/IPv6 розташовуються в приватних центрах обробки даних. Вони не пов'язані з реальними інтернет-провайдерами, тому не зареєстровані в інтернет-реєстрах IP-адрес. Під час перевірки такої айпі-адреси, система безпеки не визначає реального провайдера і хост, через що вимагає вирішення капчі.

ISP-проксі розташовані на серверах, що належать інтернет-провайдерам, тому під час їх використання капча виникає рідше. Однак під час надсилання великої кількості запитів із такої IP-адреси також можна зіткнутися з появою капчі, оскільки така активність не буде характерною для звичайного користувача.

Динамічні проксі мають ротацію IP-адреси. Користувач, найчастіше, має можливість обирати, за яким сценарієм айпі-адреси змінюватимуться, наприклад, за часом або під час використання URL-посилання. У такому разі немає необхідності купувати пул IP-адрес. При придбанні одного проксі або тарифного плану трафіку, користувач одразу отримує доступ до пулу, в рамках якого відбуватиметься ротація IP-адрес.

До цієї категорії належать такі типи проксі:

Резидентські проксі розташовані на ПК реальних користувачів, які підключені до інтернету. Вони характеризуються високим ступенем довіри з боку систем безпеки веб-ресурсів, оскільки під час перевірки такої IP-адреси визначається реальний провайдер і хост, а також геолокація пристрою. Крім того, їхнє динамічне призначення дає змогу обходити ліміти запитів на одній IP-адресі, які встановлюються на веб-ресурсах, що зводить ризик появи капчі до мінімуму.

Мобільні проксі, зі свого боку, розташовуються на пристроях, що використовують мобільну мережу для виходу в інтернет. Поява капчі під час їхнього використання виключена, як і блокування, що зумовлено такою специфікою роботи мобільних мереж:

NAT - механізм, який використовується в мобільних мережах для перетворення IP-адреси. Завдяки йому, кілька пристроїв можуть спільно використовувати одну й ту саму публічну IP-адресу мобільної мережі. Цей процес дає змогу економити адресний простір IPv4 і забезпечує ефективніше використання IP-адрес у мережах мобільного зв'язку.

Через такий принцип роботи, велика кількість запитів з однієї мобільної IP-адреси вважається нормальною, і системи безпеки вебсайтів не визначають їх як підозрілі.

Отже, мобільні проксі будуть найефективнішим рішенням для обходу капчі при виконанні автоматизованих дій або при отриманні доступу до ресурсів з просунутими системами безпеки. Їх можна використовувати в антидетект-браузерах, снікерботах, парсерах, без необхідності додаткового застосування сервісів із вирішення капчі.

Як висновок, варто зазначити, що для обходу капчі з метою мультиакаунтингу та виконання автоматизованих дій, таких як, наприклад, веб-скрапінг, знадобиться комбінація кількох методів. Найефективніше поєднання - антидетект-браузер із динамічними проксі, що дає змогу повністю міняти фінгерпринт, імітуючи діяльність різних користувачів на веб-ресурсі, унаслідок чого усуваються підозрілі патерни активності, що викликають ReCaptcha.

Коментарі: 0