de

de  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Українська

Українська  Português

Português  Français

Français  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

Indonesia  Polski

Polski Alle Geräte, die als Proxyserver fungieren, sind in ein einziges Netz integriert. Um eine effiziente Interaktion zwischen diesen Geräten zu ermöglichen, werden sie in verschiedene Gruppen unterteilt, die als Proxy-Server-Subnetze bezeichnet werden. Jedes Subnetz besteht aus einem gemeinsamen Bereich von IP-Adressen, und, was wichtig ist, alle Subnetze sind voneinander isoliert. Diese Segmentierung ist entscheidend für die Kontrolle des Datenverkehrs, die Leistungsoptimierung und die Vereinfachung der Netzwerkverwaltung für Administratoren. In Anbetracht dieser Architektur werden wir im Folgenden die Grundlagen und Prinzipien von Subnetzen sowie ihre Auswirkungen auf die Funktionalität von Proxyservern untersuchen.

Je nachdem, wie die Subnetze im Internet genutzt werden, gibt es zwei Haupttypen: öffentliche und private. Die Wahl zwischen ihnen hängt von den Zielen des Benutzers ab.

Öffentliche Subnetze sind offen für die Kommunikation mit allen anderen Netzen im Internet. Diese Subnetze beherbergen in der Regel Webserver, Mailserver, Cloud-Dienste und andere Ressourcen, die einen externen Zugriff erfordern.

Private Subnetze hingegen sind entweder nicht aus dem Internet erreichbar oder haben aufgrund ihrer Konfiguration eine eingeschränkte Erreichbarkeit. Sie werden häufig in Unternehmensnetzwerken eingesetzt, um den Zugriff zu kontrollieren und die Sicherheit des Datenaustauschs zwischen Geräten im Netzwerk zu erhöhen. Private Subnetze sind so konzipiert, dass sie bestimmte Computer miteinander verbinden, um die Vertraulichkeit der Daten zu gewährleisten und die Exposition gegenüber "Nachbarn" innerhalb des Subnetzes zu verhindern.

Die Einrichtung eines privaten Subnetzes umfasst häufig Cloud-Dienste wie Microsoft Azure oder Google Cloud Platform (GCP) sowie verschiedene Netzwerkhardware wie Router, Firewalls und Netzwerkmanagementgeräte.

Bei der Nutzung von Proxyservern spielt auch die Art des Subnetzes eine wichtige Rolle. In der Regel erhält der Nutzer beim Kauf eines Proxy-Servers eine IP-Adresse aus einem öffentlichen Netz, die ihm den uneingeschränkten Zugang zu verschiedenen Webressourcen ermöglicht. Umgekehrt können Proxyserver, die von privaten Subnetzen aus betrieben werden, die Internetkommunikation einschränken, weshalb sie in Unternehmensnetzen speziell für bestimmte Aufgaben konfiguriert werden.

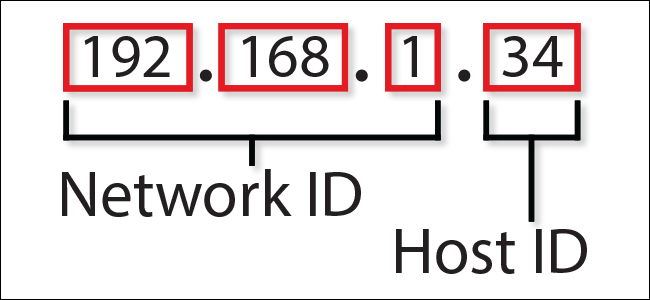

Um ein tieferes Verständnis von Subnetzen zu erlangen, ist es wichtig, das Konzept der Subnetzmaske eines Proxyservers kennenzulernen. Eine IP-Adresse besteht aus zwei Teilen: der Netzwerkadresse, die für alle Geräte in diesem Netzwerk gilt, und der Hostadresse, die ein bestimmtes Gerät in diesem Netzwerk identifiziert. Die Subnetzmaske ist ein Parameter, der angibt, welcher Teil der IP-Adresse für das Netzwerk und welcher Teil für den Host steht. Diese Unterscheidung ist für die Geräte von entscheidender Bedeutung, um den richtigen Empfänger von Daten innerhalb des Netzes zu bestimmen.

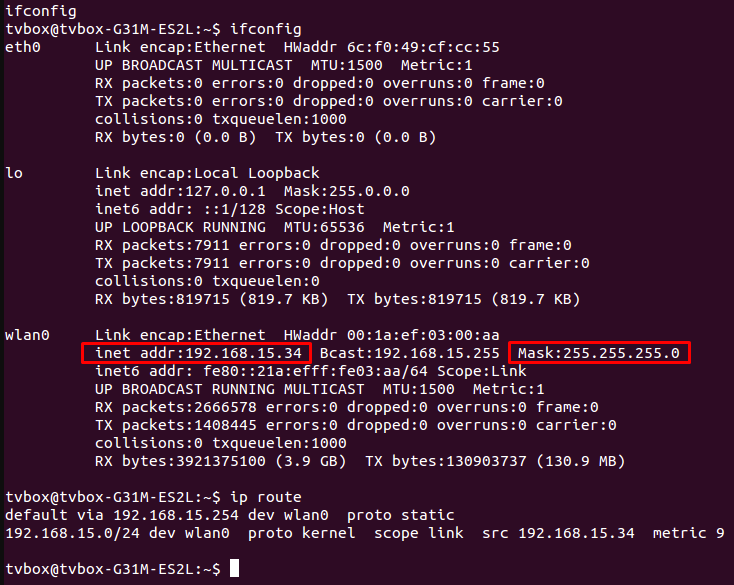

Die Subnetzmaske wird normalerweise in Punkt-Dezimal-Notation ausgedrückt, die aus vier durch Punkte getrennten Zahlenblöcken besteht, z. B. 255.255.255.0. Wenn diese Maske auf eine IP-Adresse angewendet wird, definieren die Zahlen vor den Nullen in der Maske das Subnetz, und die Nullen bezeichnen den Host-Teil. So bleiben bei IP-Adressen innerhalb desselben Subnetzes die ersten drei Zahlenblöcke konstant, und nur der letzte Block variiert, um einen Host von einem anderen zu unterscheiden. Ein Beispiel dafür, wie diese Subnetzstruktur aussieht, ist im folgenden Diagramm zu sehen:

Wenn man weiß, was eine Subnetzmaske ist und welchen Zweck sie erfüllt, ist es einfacher, ein Subnetz zu identifizieren. Dazu müssen Sie Ihre IP-Adresse und Ihre Subnetzmaske kennen. Wir wollen nun herausfinden, wie Sie diese Informationen über verschiedene Betriebssysteme hinweg abrufen können.

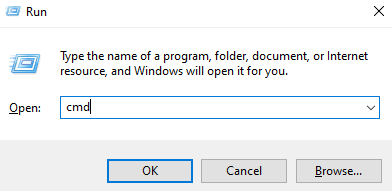

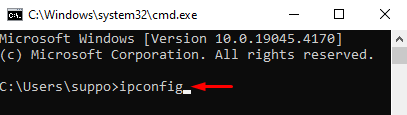

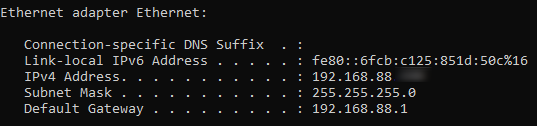

Unter Windows können Sie Ihre IP-Adresse und Subnetzmaske mit den folgenden Schritten ermitteln:

In dem Beispiel auf dem Screenshot wird das Subnetz als 192.168.0 bezeichnet. Die Nummer im letzten Block unterscheidet die einzelnen Geräte im Netzwerk und steht für die Adresse des jeweiligen Computers in diesem Subnetz.

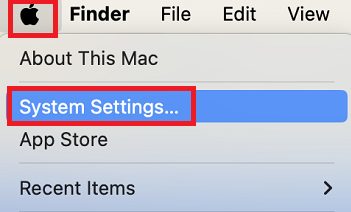

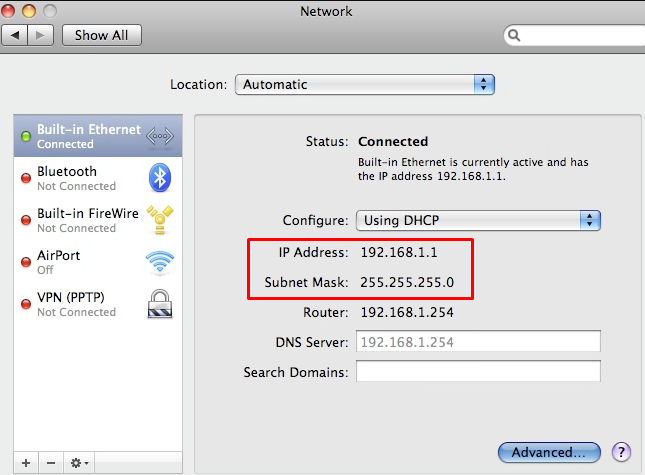

Um die Subnetzmaske auf einem Apple-Gerät über die Systemeinstellungen zu überprüfen, gehen Sie folgendermaßen vor:

Wenn die im Screenshot gezeigte Subnetzmaske zum Beispiel die Standardeinstellung 255.255.255.0 ist, dann wäre die Subnetznummer 192.168.1.

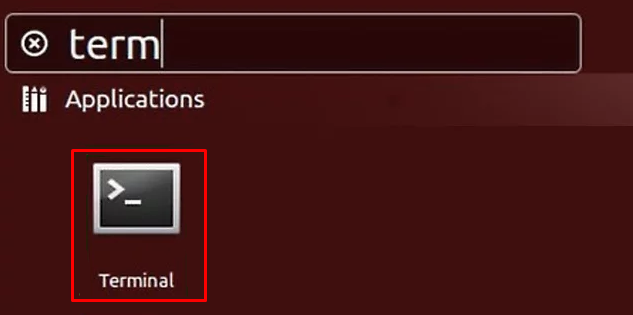

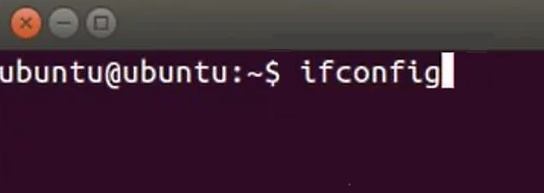

Unter dem Betriebssystem Linux können Sie die Subnetzmaske und die IP-Adresse mit Hilfe des Terminals ermitteln, indem Sie die folgenden Schritte ausführen:

Es ist wichtig zu verstehen, dass diese Methode nur die Subnetzmaske der nativen IP-Adresse des Computers des Benutzers überprüft. Es ist weder möglich, eine Subnetzmaske aus einer IP-Adresse mit Hilfe von Online-Prüfprogrammen zu berechnen, noch kann man einen Proxy mit einer bekannten Subnetzmaske erhalten. Daher sollten die Nutzer diese Informationen bei ihrem Proxy-Anbieter überprüfen oder beim Kauf eines Proxys die ersten drei Zahlenblöcke in der IP-Adressliste berücksichtigen. Wenn sie übereinstimmen, gehören alle Adressen zum selben Subnetz, was den Betrieb des Proxy-Servers möglicherweise beeinflussen könnte.

Die Gruppierung von IP-Adressen in ein und demselben Subnetz kann sowohl zu vorteilhaften als auch zu nachteiligen Ergebnissen führen. Hier sind die Vorteile der Einteilung von IP-Adressen in Subnetze:

Es gibt noch weitere Möglichkeiten, wie sich Subnetze auf Proxys auswirken, insbesondere im Zusammenhang mit Benutzeraktivitäten auf IP-Adressen innerhalb desselben Subnetzes und wie Web-Sicherheitssysteme darauf reagieren.

Wenn ein Sicherheitssystem verdächtige Aktivitäten feststellt, z. B. Spamming oder übermäßiges Senden von Anfragen von einer IP-Adresse, kann es Beschränkungen oder Sperren für diese spezifische IP-Adresse oder möglicherweise das gesamte Subnetz verhängen. Die möglichen negativen Folgen für Benutzer von Proxy-Servern in solchen Szenarien sind unter anderem:

Darüber hinaus können regionale Beschränkungen auf Subnetze angewandt werden. Wenn ein Subnetz mit einem bestimmten geografischen Standort verbunden ist, kann dies den Zugang zu bestimmten Ressourcen für die IP-Adressen innerhalb dieses Subnetzes einschränken, was sich negativ auf die Möglichkeit auswirkt, Sperren und Filter zu umgehen.

Probleme können auch durch die Aktivitäten eines einzelnen Nutzers oder anderer Nutzer entstehen, die sich dasselbe Subnetz teilen. Im Allgemeinen sind Web-Ressourcen vorsichtig, wenn es darum geht, drastische Maßnahmen wie Sperrungen zu ergreifen, um zu vermeiden, dass Nutzer, die keine verbotenen Handlungen begangen haben, negativ beeinflusst werden. Bestimmte Arten von Websites, wie z. B. Buchmacher, können jedoch häufiger Sperren verhängen. Der Grund dafür ist, dass die Kunden dieser Dienste oft einen Pool von IP-Adressen aus demselben Subnetz verwenden, um Aktivitäten zu unternehmen, die gegen die Richtlinien der Website verstoßen.

Die oben genannten Bedenken veranlassen die Nutzer zu der Frage, wie sie ihre Isolierung und Anonymität wahren können, wenn sie eine IP-Adresse aus einem gemeinsamen Subnetz verwenden. Es gibt verschiedene Methoden, um zu verhindern, dass bestimmte IP-Adressen mit Aktivitäten in einem Subnetz in Verbindung gebracht werden, und die Wahl der Methode hängt von der Art des benötigten Proxys ab. Hier sind die vier Haupttypen von Proxy-Servern:

Als Nächstes werden wir die wichtigsten Strategien zur Abschirmung Ihrer IP-Adressen vor den mit dem Subnetz verbundenen Auswirkungen untersuchen, wobei wir uns auf die verschiedenen Arten von Proxys konzentrieren werden.

Beim Kauf mehrerer Proxyserver von Rechenzentren oder Internetanbietern kann es vorkommen, dass ein Nutzer IP-Adressen aus demselben Subnetz erhält, da diese IPs statisch sind und zu einer bestimmten Netzinfrastruktur gehören. Wenn also eine Web-Ressource beschließt, das gesamte Subnetz zu sperren, könnten alle IP-Adressen des Nutzers unbrauchbar werden. Um dies zu vermeiden, ist es wichtig, Proxy-Subnetze effektiv zu nutzen, indem IP-Adressen aus verschiedenen Subnetzen ausgewählt werden. Dieser Ansatz ist besonders wichtig, wenn ein Pool von IP-Adressen erworben wird, und kann auf folgende Weise umgesetzt werden:

Die Verwendung von IP-Adressen aus verschiedenen Subnetzen ist für Aktivitäten wie Web Scraping, Multi-Accounting und E-Commerce von Vorteil. In diesen Fällen sind ISP-Proxys in der Regel günstiger als IPv4- und IPv6-Proxys, da sie mit Internet-Providern verbunden sind und seltener von Webressourcen blockiert werden. Für kurzfristige Aufgaben, bei denen die Kosten eine Rolle spielen, könnten jedoch Rechenzentrums-Proxys eine geeignete Wahl sein, da sie die wirtschaftlichste Option darstellen.

Für bestimmte Anwendungen ist der Einsatz von privaten Subnetzen eine geeignete Option. Diese werden mit dedizierter Hardware und einer Subnetzmaske konfiguriert, die die maximale Anzahl von Rechnern festlegt, die sich anschließen können. Private Subnetze sind vor allem für Konzerne und Unternehmen unterschiedlicher Größe relevant und ermöglichen den sicheren Datenaustausch innerhalb bestimmter Abteilungen, Büros oder Niederlassungen.

Die Integration von Proxy-Servern in diesem Szenario ermöglicht es Unternehmen, den Zugriff ihrer Mitarbeiter auf Web-Ressourcen besser zu kontrollieren und den Datenverkehr effektiver zu verwalten. Es kann jedoch schwierig sein, einen Proxy-Server zu finden, der innerhalb eines privaten Subnetzes arbeitet. Eine Lösung besteht darin, einen eigenen Proxyserver einzurichten, vorausgesetzt, es besteht Zugang zu einem privaten Subnetz.

Im Vergleich zur Nutzung öffentlicher Proxy-Server ist diese Methode jedoch komplexer und eignet sich in der Regel für Organisationen, die über die notwendigen finanziellen Mittel für die Implementierung verfügen. Für einzelne Benutzer mit persönlichem Proxy-Bedarf ist dieser Ansatz möglicherweise nicht praktikabel. Für solche Nutzer wäre es vorteilhafter, andere Proxy-Lösungen zu erforschen.

Bei der Auswahl von privaten oder mobilen Proxys ist das spezifische Subnetz, zu dem sie gehören, aufgrund der dynamischen Natur dieser IP-Adressen im Allgemeinen irrelevant. Beide Arten von IP-Adressen ändern sich in regelmäßigen Abständen, was je nach Benutzerpräferenz konfiguriert werden kann.

Bei der Wahl von Proxys für Privatanwender können die Nutzer mehrere Parameter angeben, um den Dienst auf ihre Bedürfnisse zuzuschneiden, darunter:

Auf der Grundlage dieser Auswahl stellt der Proxy-Anbieter einen Pool von IP-Adressen von Computern bereit, die zum Zeitpunkt der Anfrage des Nutzers aktiv Datenverkehr verteilen. Das Preismodell für private Proxys basiert in der Regel auf der Menge des genutzten Datenverkehrs und nicht auf der Anzahl der IP-Adressen, da diese Proxys mit realen Nutzerverbindungen verbunden sind, die regelmäßig die IP-Adressen wechseln. Dieser häufige Wechsel der IP-Adressen bedeutet, dass sie nur selten blockiert werden, so dass das spezifische Subnetz von geringerer Bedeutung ist.

Bei den mobilen Proxys können die Nutzer wählen:

Beim Kauf eines mobilen Proxys legen die Nutzer die Grundsätze und den Zeitpunkt für die Änderung der IP-Adresse fest. Ihnen wird dann eine IP-Adresse aus dem Pool des Mobilfunkbetreibers zugewiesen, die entsprechend den vordefinierten Einstellungen rotiert. Aufgrund der einzigartigen Architektur von Mobilfunknetzen werden mobile IP-Adressen nur selten blockiert, so dass sich die Nutzer nicht um die Subnetze kümmern müssen, zu denen diese IPs gehören. Diese Flexibilität macht mobile Proxys besonders nützlich für Nutzer, die einen zuverlässigen und ununterbrochenen Zugang zum Internet benötigen, ohne die typischen Einschränkungen, die mit festen IP-Adressen verbunden sind.

Diese Art von Proxy-Servern wird von Nutzern bevorzugt, die Blockaden und Einschränkungen im Zusammenhang mit Proxy-Server-Subnetzen umgehen wollen, was sie zu einer idealen Wahl für verschiedene Anwendungen macht:

Abschließend ist es wichtig zu erkennen, dass Subnetze ein Schlüsselfaktor sind, der die Funktionalität und Zuverlässigkeit von Proxyservern beeinflusst, insbesondere bei IPv4- und IPv6-Rechenzentrums-Proxys. Die Tendenz von Web-Ressourcen, ein ganzes Subnetz zu blockieren, wenn verdächtige oder bösartige Aktivitäten auch nur von einer einzigen IP-Adresse innerhalb dieses Subnetzes ausgehen, ist eine erhebliche Schwachstelle. Im Gegensatz dazu wird mobilen und privaten Proxys aufgrund ihres dynamischen Charakters und ihrer unterschiedlichen Funktionsprinzipien von den Sicherheitssystemen der Webressourcen im Allgemeinen ein höheres Maß an Vertrauen entgegengebracht. Bei kritischen Anwendungen sollten die Benutzer daher nicht nur auf die Subnetze achten, sondern auch auf die Art des Proxys, den sie auswählen. Eine fundierte Auswahl auf der Grundlage der spezifischen Ziele ihrer Aktivitäten kann die Wirksamkeit des Proxy-Servers erheblich verbessern.

Bemerkungen: 0