de

de  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Українська

Українська  Português

Português  Français

Français  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

Indonesia  Polski

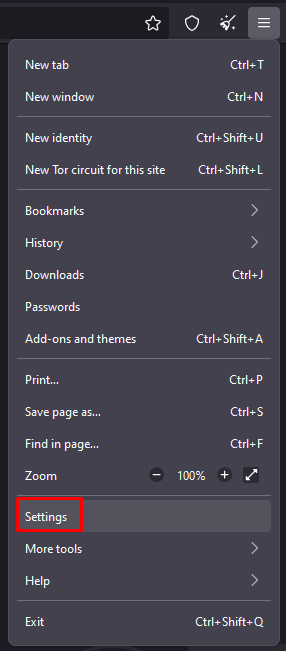

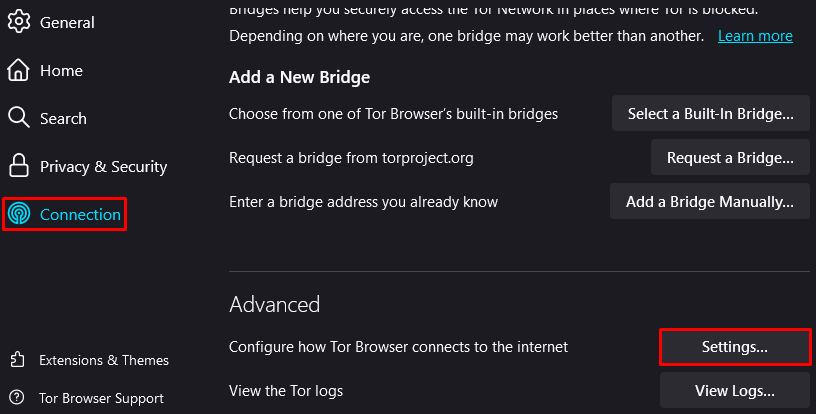

Polski Tor ist ein Browser, der für die sichere Internetnutzung, die Umgehung regionaler Beschränkungen und den Zugriff auf gesperrte Websites entwickelt wurde. Der Browser verfügt über ein einzigartiges Routing-System, das den Nutzern mehrere Schutzebenen für eine vollständige Anonymisierung ihrer Online-Aktivitäten bietet. Zum Beispiel kann ein Internetprovider die über den Tor-Browser besuchten Webseiten nicht nachverfolgen; er sieht nur die ausgehenden Verbindungen aus dem Tor-Netzwerk. Eine weitere Methode, den eigenen Standort zu verschleiern und Einschränkungen zu umgehen, ist die Verwendung von Proxy-Servern.

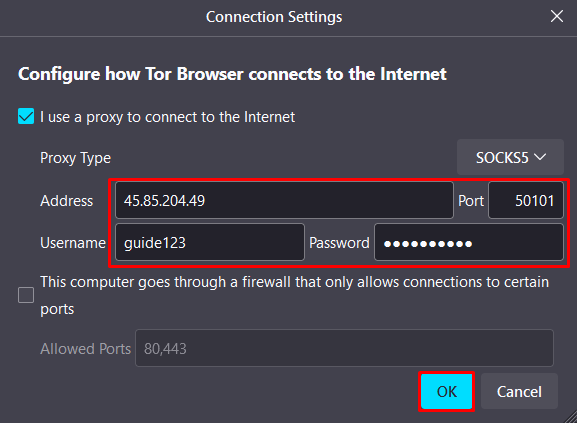

Fertig, der Proxy ist konfiguriert und einsatzbereit. Der TOR-Browser bietet ein hohes Maß an Anonymisierung der Verbindung, aber die Verwendung eines Proxy-Servers kann diese Maßnahme noch verbessern.

Bemerkungen: 0