pl

pl  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Deutsch

Deutsch  Українська

Українська  Português

Português  Français

Français  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

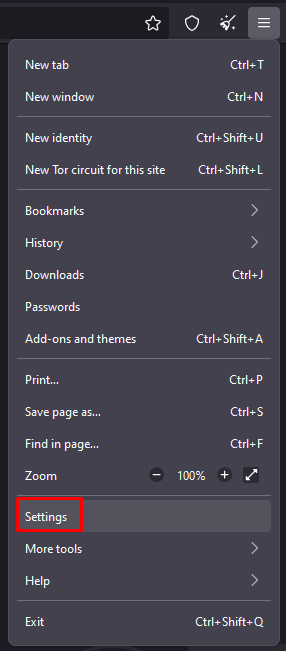

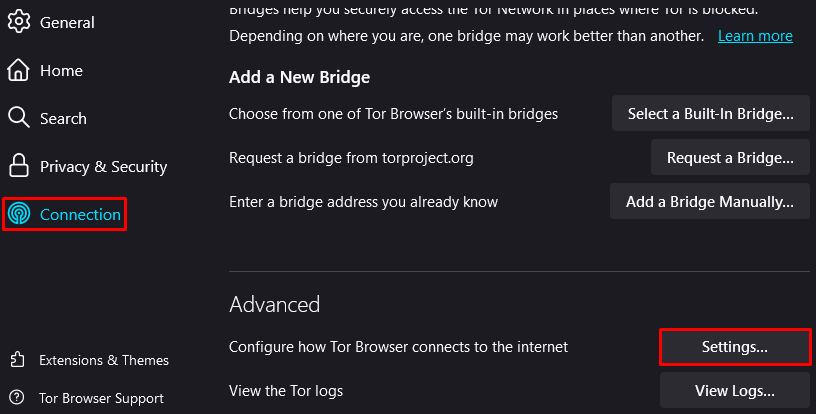

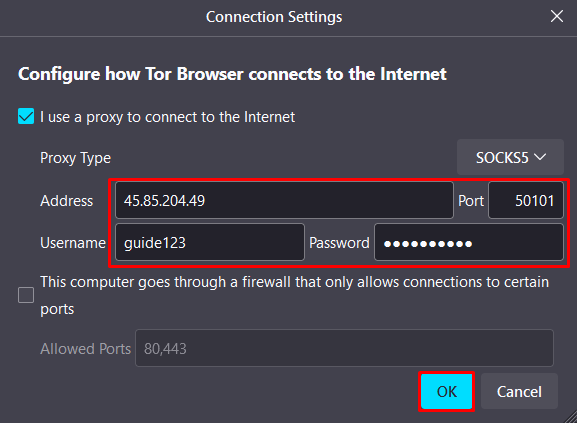

Indonesia Tor to przeglądarka zaprojektowana do bezpiecznego korzystania z Internetu, omijania ograniczeń regionalnych i uzyskiwania dostępu do zablokowanych stron internetowych. Przeglądarka posiada unikalny system routingu, umożliwiając użytkownikom wiele warstw ochrony w celu pełnej anonimizacji ich działań online. Na przykład, dostawca Internetu nie może śledzić stron odwiedzanych przez przeglądarkę Tor; widzi tylko połączenia wychodzące z sieci Tor. Jedną z dodatkowych metod ukrywania swojej lokalizacji i omijania ograniczeń jest korzystanie z serwerów proxy.

Gotowe, serwer proxy jest skonfigurowany i gotowy do użycia. Przeglądarka TOR zapewnia wysoki poziom anonimowości połączenia, ale korzystanie z serwera proxy może dodatkowo wzmocnić ten środek.

Komentarze: 0