pl

pl  English

English  Español

Español  中國人

中國人  Tiếng Việt

Tiếng Việt  Deutsch

Deutsch  Українська

Українська  Português

Português  Français

Français  भारतीय

भारतीय  Türkçe

Türkçe  한국인

한국인  Italiano

Italiano  Gaeilge

Gaeilge  اردو

اردو  Indonesia

Indonesia Wszystkie urządzenia działające jako serwery proxy są zintegrowane w jednej sieci. Aby ułatwić wydajną interakcję między tymi urządzeniami, są one podzielone na odrębne grupy znane jako podsieci serwerów proxy. Każda podsieć składa się ze wspólnego zakresu adresów IP, a co ważne, wszystkie podsieci są od siebie odizolowane. Segmentacja ta ma kluczowe znaczenie dla kontroli ruchu, optymalizacji wydajności i uproszczenia zarządzania siecią dla administratorów. Biorąc pod uwagę tę architekturę, następnie zbadamy podstawy i zasady podsieci, a także ich wpływ na funkcjonalność serwerów proxy.

W oparciu o sposób, w jaki podsieci są wykorzystywane w Internecie, istnieją dwa podstawowe typy: publiczne i prywatne. Wybór między nimi zależy od celów użytkownika.

Podsieci publiczne są otwarte na komunikację ze wszystkimi innymi sieciami w Internecie. Podsieci te zazwyczaj hostują serwery WWW, serwery pocztowe, usługi w chmurze i inne zasoby, które wymagają dostępu z zewnątrz.

Z drugiej strony, podsieci prywatne nie są dostępne z Internetu lub mają ograniczoną dostępność w oparciu o ich konfigurację. Są one powszechnie stosowane w sieciach korporacyjnych w celu kontroli dostępu i zwiększenia bezpieczeństwa wymiany danych między urządzeniami w sieci. Podsieci prywatne są przeznaczone do łączenia określonych komputerów, zapewniając poufność danych i eliminując narażenie na "sąsiadów" w podsieci.

Konfiguracja podsieci prywatnej często obejmuje usługi w chmurze, takie jak Microsoft Azure lub Google Cloud Platform (GCP), a także różne urządzenia sieciowe, takie jak routery, zapory ogniowe i urządzenia do zarządzania siecią.

Ważne jest, aby zdawać sobie sprawę, że typ podsieci również odgrywa znaczącą rolę podczas korzystania z serwerów proxy. Zazwyczaj zakup serwera proxy zapewnia użytkownikowi adres IP z sieci publicznej, umożliwiając nieograniczony dostęp do różnych zasobów internetowych. I odwrotnie, serwery proxy działające z prywatnych podsieci mogą mieć ograniczoną komunikację internetową, dlatego są specjalnie skonfigurowane w sieciach korporacyjnych do określonych zadań.

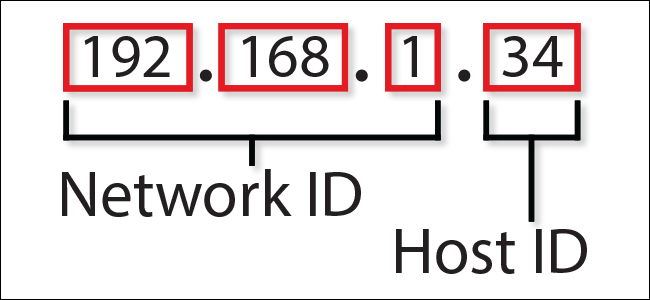

Aby uzyskać głębsze zrozumienie podsieci, konieczne jest poznanie koncepcji maski podsieci serwera proxy. Adres IP jest podzielony na dwie części: adres sieciowy, który jest wspólny dla wszystkich urządzeń w tej sieci, oraz adres hosta, który identyfikuje określone urządzenie w tej sieci. Maska podsieci to parametr określający, która część adresu IP reprezentuje sieć, a która hosta. To rozróżnienie jest kluczowe dla urządzeń w celu określenia prawidłowego odbiorcy danych w sieci.

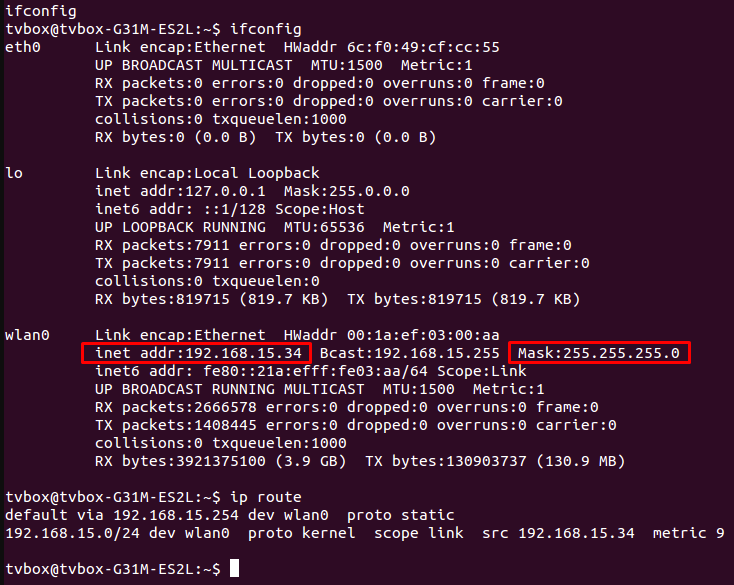

Maska podsieci jest zwykle wyrażana w notacji kropkowo-dziesiętnej, która składa się z czterech bloków liczb oddzielonych kropkami, takich jak 255.255.255.0. Gdy maska ta jest stosowana do adresu IP, liczby poprzedzające zera w masce definiują podsieć, a zera wyznaczają część hosta. Tak więc, dla adresów IP w tej samej podsieci, pierwsze trzy bloki liczb pozostaną niezmienne, a tylko ostatni blok będzie się różnił, odróżniając jednego hosta od drugiego. Przykład tego, jak wygląda struktura podsieci, można zobaczyć na poniższym diagramie:

Zrozumienie, czym jest maska podsieci i jaki jest jej cel, upraszcza proces identyfikacji podsieci. Aby to zrobić, musisz znać swój adres IP i maskę podsieci. Przyjrzyjmy się, jak można uzyskać te informacje w różnych systemach operacyjnych.

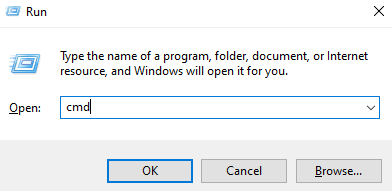

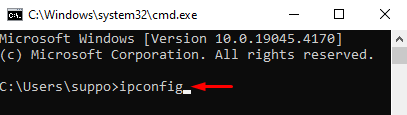

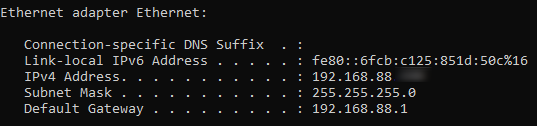

W systemie Windows można uzyskać adres IP i maskę podsieci, wykonując następujące czynności:

W przykładzie przedstawionym na zrzucie ekranu podsieć jest identyfikowana jako 192.168.0. Numer w ostatnim bloku jest tym, co rozróżnia poszczególne urządzenia w sieci, reprezentując adres konkretnego komputera w tej podsieci.

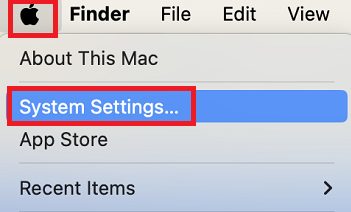

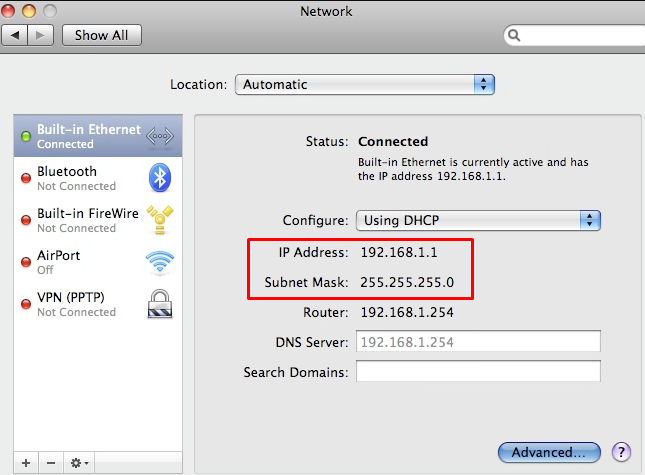

Aby sprawdzić maskę podsieci na urządzeniu Apple za pomocą ustawień systemowych, wykonaj następujące kroki:

Na przykład, jeśli maska podsieci pokazana na zrzucie ekranu jest standardowa 255.255.255.0, to numer podsieci będzie 192.168.1.

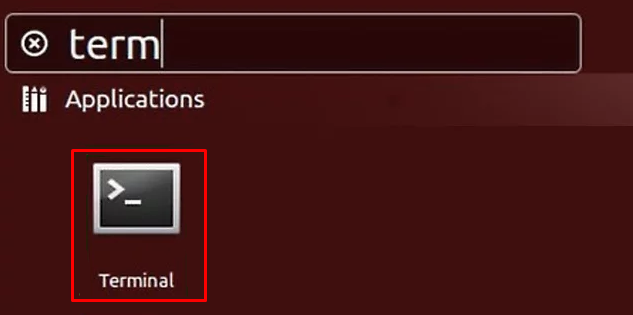

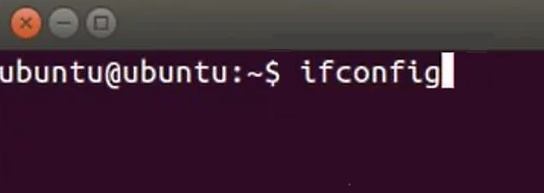

W systemie operacyjnym Linux można określić maskę podsieci i adres IP za pomocą terminala, wykonując następujące czynności:

Ważne jest, aby zrozumieć, że ta metoda sprawdza tylko maskę podsieci natywnego adresu IP komputera użytkownika. Nie można obliczyć maski podsieci z adresu IP za pomocą sprawdzarek online, ani początkowo uzyskać proxy ze znaną maską podsieci. Dlatego użytkownicy powinni zweryfikować te informacje u swojego dostawcy proxy lub wziąć pod uwagę pierwsze trzy bloki liczb na liście adresów IP przy zakupie proxy. Jeśli są one zgodne, wszystkie adresy należą do tej samej podsieci, co może potencjalnie wpływać na działanie serwera proxy.

Grupowanie adresów IP w tej samej podsieci może prowadzić zarówno do korzystnych, jak i szkodliwych rezultatów. Oto korzyści płynące z organizowania adresów IP w podsieci:

Istnieją dodatkowe sposoby, w jakie podsieci wpływają na serwery proxy, w szczególności związane z działaniami użytkowników na adresach IP w tej samej podsieci i sposobem reagowania systemów bezpieczeństwa sieci.

Gdy system bezpieczeństwa wykryje podejrzane działania, takie jak spamowanie lub nadmierne wysyłanie żądań z adresu IP, może nałożyć ograniczenia lub blokady na ten konkretny adres IP lub potencjalnie na całą podsieć. Możliwe negatywne skutki dla użytkowników serwerów proxy w takich scenariuszach obejmują:

Dodatkowo, do podsieci mogą być stosowane ograniczenia regionalne. Jeśli podsieć jest powiązana z określoną lokalizacją geograficzną, może to ograniczyć dostęp do niektórych zasobów dla adresów IP w tej podsieci, co negatywnie wpływa na możliwość omijania blokad i filtrów.

Problemy mogą również wynikać z działań pojedynczego użytkownika lub innych użytkowników korzystających z tej samej podsieci. Zasadniczo zasoby internetowe są ostrożne we wdrażaniu drastycznych środków, takich jak blokowanie, aby uniknąć negatywnego wpływu na użytkowników, którzy nie zaangażowali się w żadne zabronione działania. Jednak niektóre rodzaje witryn, takie jak bukmacherzy, mogą częściej nakładać blokady. Wynika to z faktu, że klienci tych usług często korzystają z puli adresów IP z tej samej podsieci, aby angażować się w działania sprzeczne z polityką witryny.

Powyższe obawy skłaniają użytkowników do postawienia pytania, w jaki sposób mogą zachować izolację i anonimowość podczas korzystania z adresu IP ze wspólnej podsieci. Istnieją różne metody zapobiegania kojarzeniu określonych adresów IP z działaniami w podsieci, a wybór metody zależy od rodzaju potrzebnego serwera proxy. Oto cztery główne typy serwerów proxy:

Następnie zbadamy podstawowe strategie ochrony adresów IP przed efektami związanymi z podsiecią, koncentrując się na różnych typach dostępnych serwerów proxy.

Kupując kilka serwerów proxy centrum danych lub dostawcy usług internetowych, użytkownik może uzyskać adresy IP z tej samej podsieci, ponieważ te adresy IP są statyczne i stanowią część określonej infrastruktury sieciowej. W związku z tym, jeśli zasób sieciowy zdecyduje się zablokować całą podsieć, wszystkie adresy IP użytkownika mogą przestać działać. Aby tego uniknąć, kluczowe jest efektywne wykorzystanie podsieci proxy poprzez wybór adresów IP z różnych podsieci. Podejście to jest szczególnie ważne w przypadku zakupu puli adresów IP i można je wdrożyć w następujący sposób:

Korzystanie z adresów IP z różnych podsieci jest korzystne w przypadku działań takich jak skrobanie stron internetowych, multikonta i operacje handlu elektronicznego. W takich przypadkach serwery proxy ISP są generalnie bardziej korzystne niż serwery proxy IPv4 i IPv6, ponieważ są one powiązane z dostawcami Internetu i są rzadziej blokowane przez zasoby sieciowe. Jednak w przypadku krótkoterminowych zadań, w których liczy się koszt, proxy centrum danych mogą być odpowiednim wyborem, ponieważ są najbardziej ekonomiczną opcją.

W przypadku niektórych aplikacji odpowiednią opcją jest wykorzystanie prywatnych podsieci. Są one konfigurowane przy użyciu dedykowanego sprzętu i maski podsieci, która określa maksymalną liczbę komputerów, które mogą się połączyć. Prywatne podsieci są szczególnie istotne dla korporacji i przedsiębiorstw różnej wielkości, umożliwiając bezpieczną wymianę danych w ramach określonych działów, biur lub oddziałów.

Integracja serwerów proxy w tym scenariuszu pozwala organizacjom zwiększyć kontrolę nad dostępem pracowników do zasobów internetowych i efektywniej zarządzać ruchem. Jednak zlokalizowanie serwera proxy działającego w prywatnej podsieci może stanowić wyzwanie. Jednym z rozwiązań jest ustanowienie własnego serwera proxy, pod warunkiem, że istnieje dostęp do prywatnej podsieci.

Co więcej, w porównaniu do korzystania z publicznych serwerów proxy, metoda ta jest bardziej złożona i ogólnie odpowiednia dla organizacji, które posiadają niezbędne zasoby finansowe do wdrożenia. Dla indywidualnych użytkowników z osobistymi potrzebami proxy podejście to może być niewykonalne. Dla takich użytkowników bardziej korzystne byłoby zbadanie innych rozwiązań proxy.

Wybierając rezydencjalne lub mobilne serwery proxy, konkretna podsieć, do której należą, jest generalnie nieistotna ze względu na dynamiczny charakter tych adresów IP. Oba typy adresów IP zmieniają się okresowo, co można skonfigurować w oparciu o preferencje użytkownika.

Decydując się na proxy domowe, użytkownicy mogą określić kilka parametrów, aby dostosować usługę do swoich potrzeb, w tym:

W oparciu o te wybory, dostawca proxy wyda pulę adresów IP z komputerów, które aktywnie dystrybuują ruch w momencie żądania użytkownika. Model cenowy dla domowych serwerów proxy jest zazwyczaj oparty na ilości wykorzystanego ruchu, a nie na liczbie adresów IP, ponieważ te serwery proxy są powiązane z rzeczywistymi połączeniami użytkowników, którzy regularnie zmieniają adresy IP. Ta częsta zmiana adresów IP oznacza, że są one rzadko blokowane, co sprawia, że konkretna podsieć ma mniejsze znaczenie.

W przypadku mobilnych serwerów proxy proces wyboru umożliwia użytkownikom wybór:

Po zakupie mobilnego serwera proxy użytkownicy ustalają zasady i czas zmiany adresu IP. Następnie przypisywany jest im adres IP z puli operatora komórkowego, który zmienia się zgodnie z wcześniej zdefiniowanymi ustawieniami. Ze względu na unikalną architekturę sieci komórkowych, mobilne adresy IP są rzadko blokowane, co eliminuje potrzebę martwienia się przez użytkowników o podsieci, do których należą te adresy IP. Ta elastyczność sprawia, że mobilne serwery proxy są szczególnie przydatne dla użytkowników wymagających niezawodnego i nieprzerwanego dostępu do Internetu bez typowych ograniczeń związanych ze stałymi adresami IP.

Tego typu serwery proxy są bardzo preferowane przez użytkowników chcących obejść blokady i ograniczenia związane z podsieciami serwerów proxy, co czyni je idealnym wyborem dla różnych zastosowań, w tym:

Podsumowując, ważne jest, aby zdać sobie sprawę, że podsieci są kluczowym czynnikiem wpływającym na funkcjonalność i niezawodność serwerów proxy, szczególnie wpływając na serwery proxy centrów danych IPv4 i IPv6. Tendencja zasobów internetowych do blokowania całej podsieci w odpowiedzi na podejrzaną lub złośliwą aktywność nawet z jednego adresu IP w tej podsieci jest istotną podatnością. Z kolei mobilne i domowe serwery proxy są generalnie obdarzane wyższym poziomem zaufania przez systemy bezpieczeństwa zasobów sieciowych ze względu na ich dynamiczny charakter i różne zasady działania. W związku z tym, w przypadku aplikacji o znaczeniu krytycznym, użytkownikom zaleca się skupienie się nie tylko na podsieciach, ale także na rodzaju wybieranego serwera proxy. Dokonywanie świadomych wyborów w oparciu o konkretne cele ich działań może znacznie zwiększyć skuteczność serwera proxy.

Komentarze: 0